Depuis quelques semaines, nous recevons toutes et tous des mails concernant la protection de nos données personnelles, de la part de diverses entreprises et organisations. La cause : l’application depuis le 25 mai du « règlement général sur la protection des données » (RGPD), un règlement européen censé unifier et renforcer la protection de nos données personnelles. Naturellement, nous ne prenons pas la peine de lire ces mails, car nous savons qu’ils ne changent pas grand chose à l’essentiel. L’oubli n’existe plus. Les capacités de la mémoire informatique sont aujourd’hui telles que la durée de conservation d’une information dépasse, de loin, la durée de la vie humaine1 ». Pour les législateurs européens, il n’est pas question d’arrêter ni même de remettre en question l’immense marché lucratif que constitue la collecte de données sur les moindres aspects de nos vies. Tout continue normalement2.

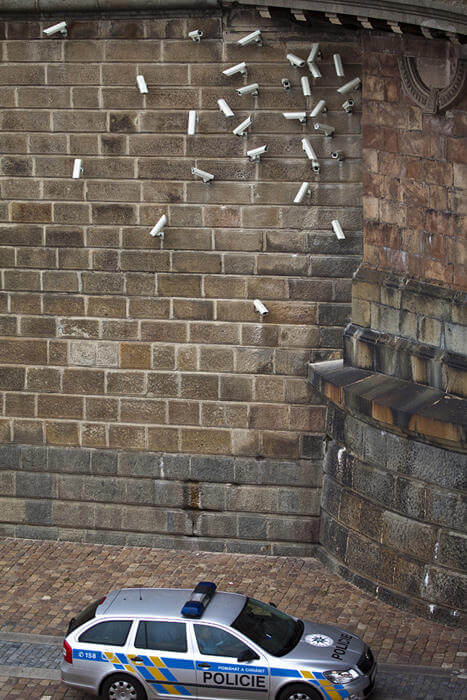

Les scandales se multiplient : failles de sécurité exploitées par des « rançongiciels » (Wannacry3), 100 millions de comptes Facebook siphonnés par Cambridge Analytica4, révélations toujours plus sensationnelles sur le niveau de surveillance… Pendant ce temps-là, alors que Villani roucoule incessamment dans les médias sur les mérites de l’intelligence artificielle, Collomb explique que « l’intelligence artificielle doit permettre, par exemple, de repérer dans la foule des individus au comportement bizarre5 ». Cette technologie servira, entre autres, dans les hôpitaux à la dérive, où l’APHP a décidé de déployer 350 nouvelles caméras « intelligentes6 ». Le choix de gérer le chaos, donc, plutôt que d’y remédier.

Face à cette surenchère, le RGPD nous apporte des « protections » d’une réjouissante nouveauté : droit à l’effacement, droit de savoir qu’on est profilé, consentement explicite avant la collecte de données, droit à la portabilité des données, et cerise sur le gâteau, le terrifiant « pouvoir d’infliger des sanctions financières allant jusqu’à 4 % du chiffre d’affaires mondial annuel d’une entreprise ». De façon assez désespérante, le RGPD continue de promouvoir le paradigme des « données personnelles », comme si celles-ci avaient quoi que ce soit de personnel. Ces données sont produites dans le cadre de rapports sociaux : le citoyen « lambda », en parlant sur Twitter, en recevant des mails, en taguant des photos, en envoyant des textos, en bipant sa carte à la cantine ou dans le métro, participe de façon inconsciente et tranquille à sa propre surveillance et à celle de son entourage. On ne choisit pas véritablement d’avoir un téléphone, d’être inscrit sur Facebook, ou d’utiliser les services Google : aujourd’hui, ce sont – hélas ! – les conditions minimum de l’employabilité et de la participation à la « vie sociale ».

Il faudra beaucoup de mauvaise foi pour continuer à dire que les données sont « personnelles », ou prétendre que « moi, je n’ai rien à me reprocher ». Comme s’il n’était question que de la subordination d’un utilisateur à une plateforme, alors que la moitié de la population mondiale expose et passe sa vie sur les « réseaux sociaux ». En parlant de « données personnelles », on fait comme si la question des données n’était pas une question collective : de quel monde voulons-nous ? Voulons-nous d’un monde où la vie est intégralement filtrée par les GAFA, et où les luttes sont destinées à faire l’objet d’un maintien de l’ordre « préventif » ? En évitant de poser la question de cette manière, le RGPD, loin de protéger les « utilisateurs », ratifie surtout un état de fait détestable. Nous avons contacté André Vitalis, spécialiste en sciences de l’information et de la communication, pour bénéficier de ses lumières sur la question.

André Vitalis est l’auteur de Informatique, pouvoir et libertés (Economica, 1981), Le profilage des populations (avec A. Mattelart, La Découverte, 2014) et L’incertaine révolution numérique (Iste, 2016)), trois ouvrages qui analysent la problématique informatique et libertés sur près de quarante ans.

Où en est la surveillance de la population en 2018 ? Comment est-on surveillé aujourd’hui, dans la vie de tous les jours ?

La surveillance de la population est opérée aujourd’hui à partir de la collecte et du traitement des informations prélevées sur les individus. Ce type de surveillance que nous désignons avec Armand Mattelart sous le nom de profilage7, supplante les anciennes disciplines et l’auto-contrôle. Les individus sont fichés par l’Etat et les organismes publics dans plusieurs centaines de fichiers et se font pirater leurs informations par les GAFA à partir des traces qu’ils laissent sur Internet.

Plus vous êtes sur les réseaux et plus vous êtes fiché et susceptible d’être manipulé comme des millions d’utilisateurs de Facebook viennent de s’en apercevoir avec l’affaire Cambridge Analytica. La tâche la plus urgente aujourd’hui est de réévaluer l’importance de la vie privée dans une démocratie face à celle de l’impératif de transparence. Cette valorisation du secret est le préalable à toute sauvegarde. Un très vaste effort d’éducation est à faire à cet égard. Sans données personnelles, les GAFA cessent d’exister. Le fait que nous participons directement à la constitution de cette richesse rend légitime un contrôle plus strict sur les activités de ces monopoles et la demande d’un statut particulier pour en faire à terme de véritables bien publics.

[Quant au fichage étatique,] avec l’informatique et les techniques numériques, les fichiers de personnes se sont multipliés. Ces techniques offrent des possibilités de stockage et de traitement de l’information qui apparaissent sans limite. On estime que l’individu d’un Etat-providence est concerné en moyenne par plus de 500 fichiers et traitements.Malgré l’abondance d’information sur les personnes apportée par les outils numériques, le fichage se poursuit dans tous les secteurs d’activité : aide sociale, police mais aussi école, santé, transports, etc. La dernière création en date [fin 2016], le méga-fichier TES (titres électroniques sécurisés8 ) réalise la biométrisation de toute la population française, opération en faveur de laquelle tous les gouvernements œuvraient sans succès depuis plus de 30 ans, en proposant notamment une modernisation de la carte d’identité9.

Les fichiers informatiques permettent un contrôle accru de la population dans la mesure où ils permettent de réaliser des interconnexions et toutes sortes de traitements. Par exemple, des profils à risques vont être réalisés pour identifier des cibles qui feront l’objet d’une surveillance particulière. La loi informatique et libertés de 1978, au nom de la préservation de la vie privée, avait posé des limites à ces possibilités. Cependant une logique sécuritaire aujourd’hui dominante, rend de plus en plus difficile les compromis réalisés jusqu’alors grâce à l’intervention de la CNIL (Commission informatique et libertés).

Avec la mondialisation de la communication numérique, la réglementation française ou européenne relative aux données personnelles n’est pas respectée par les grands monopoles américains sur internet, les fameux GAFA. La donnée personnelle dont l’individu est exproprié, est devenue une marchandise échangeable et vendue sur un marché. Cependant, comme devait le révéler Edward Snowden en juin 2013, ces données peuvent faire l’objet d’une appropriation étatique.

Quelles sont les catégories de la population qui font l’objet d’un « profilage » ?

L’histoire du profilage commence au milieu d’un XIXe siècle qui voit le triomphe du libre échange et de la démocratie libérale dans certains pays comme la France. On pouvait penser que dans des sociétés basées sur l’autonomie et la participation des citoyens, le contrôle serait réduit au minimum. Or, on constate qu’il n’en est rien et que les avancées démocratiques et les progrès des droits de l’homme ont toujours été accompagnés par de nouvelles modalités de contrôle qui en limitent et compromettent les effets. Ce sont les catégories marginalisées, « les classes dangereuses » qui ont été visées en priorité. Les phénomènes de l’errance et de l’immigration ont focalisé l’intérêt des pouvoirs public à travers la fiche de police, le livret ouvrier, le carnet de circulation des nomades et aujourd’hui les fichiers biométriques. Tous ces dispositifs permettaient de faire en sorte pour reprendre une formulation de Michel Foucault, que la sécurité contrôle la liberté. « Rien n’est plus utile à l’Etat qu’une liberté connue et une surveillance cachée » constatait déjà, en 1787, le physiocrate Pierre-Samuel Dupont de Nemours10.

Vous écrivez que l’État, pris d’une « fièvre sécuritaire », se durcit en réponse à « son propre désengagement des questions économiques et sociales ». Quelle mutations de l’État accompagnent cette « révolution du contrôle » ?

A partir du milieu des années 1990, l’État est devenu un État surveillant qui sous l’emprise d’une logique sécuritaire, amoindrit nos libertés. Le pouvoir politique est intervenu non seulement pour alléger les contraintes sur des points précis, mais également pour remettre en cause le régime de protection dans son ensemble. Une loi sur la sécurité, qu’il a fait voter en 1995, soustrait au contrôle de la Commission informatique et libertés qui s’estimait pourtant compétente les systèmes de vidéosurveillance dans les lieux publics. L’essentiel du pouvoir de régulation est confié aux préfets assistés par des commissions départementales. Un rapport du Conseil d’État de 1996 sur la transposition de la directive européenne sur la protection des données, adoptée un an plus tôt, reproche à la CNIL une conception maximaliste de son rôle qui l’a conduit à vouloir accroître son contrôle sur les traitements du secteur privé et à devenir un véritable co-décideur en ce qui concerne les traitements du secteur public. Le rapport estime que les fichiers de souveraineté devraient être soumis à moins de contraintes et que les inter-connexions entre fichiers d’administrations différentes, à partir du numéro national NIR, ne devraient pas être systématiquement écartées dès lors qu’est poursuivi un objectif d’intérêt général clairement défini.

La modification de la loi intervenue en 2004, même si elle accroît les pouvoirs de sanction et de contrôle sur place de la CNIL, abaisse le niveau de protection en allégeant le contrôle sur les fichiers publics, notamment ceux qui intéressent la sûreté et la sécurité publique. Alors qu’auparavant la CNIL devait donner un avis favorable avant la mise en œuvre de ces traitements, elle ne doit rendre désormais qu’un avis motivé et publié. Le contre‐pouvoir qu’elle constituait a été délibérément neutralisé pour ne pas contrarier l’efficacité du fichage. Quarante ans après, la majorité des interconnexions prévues par le système « SAFARI » est déjà mise en œuvre. C’est pourtant l’émotion suscitée par l’ampleur des interconnexions qu’organisait ce « Système Automatisé pour les Fichiers Administratifs et le Répertoire des Individus » à partir de l’identifiant unique que constitue le numéro INSEE attribué à chaque individu, qui est à l’origine du vote de la loi de 197811.

La métaphore de Big Brother paraît un peu usée aujourd’hui : la surveillance n’est plus seulement la prérogative d’une instance centrale, comme l’État. Qu’est-ce qui caractérise la surveillance contemporaine ?

Surprenante et naturellement inquiétante est l’hypersurveillance dont font l’objet les citoyens des sociétés démocratiques. Assimiler ces sociétés à des sociétés de surveillance dominées par un Big Brother totalitaire est aller un peu vite en besogne. Après le scandale des écoutes de la NSA, cette référence à Big Brother reprise par la plupart des discours dénonçant les dérives liberticides des nouvelles technologies d’information, constitue un obstacle pour penser notre présente situation. La reprise d’une critique historiquement située dans un contexte totalitaire ne permet pas d’appréhender ce qu’il y a d’inédit dans le mode de gouvernement en gestation. La démesure des stratégies de sécurité nationale formulées par les Etats et la dissémination de la raison marchande au plus profond de la quotidienneté néolibérale contribuent à l’essaimage contemporain du profilage des populations.

Cette modalité de surveillance signifie un profond changement par rapport à l’architecture disciplinaire qui l’a précédée. Alors que les dispositifs de la discipline procèdent par contrôle direct en toute transparence et exigent de l’individu un travail sur lui-même pour s’adapter aux normes, le profilage est opéré à l’insu de la personne. Il est invisible. L’invisibilité conditionne son efficacité et explique sa banalisation. La visibilité disciplinaire induit une relation qui s’établit sur un commandement de comportement, alors que l’invisibilité des technologies numériques laisse apparemment libre un individu surveillé en permanence12.

Depuis quelques années, et en particulier depuis la publication du « rapport Villani », on nous bassine les oreilles avec les formidables promesses de l’intelligence artificielle. Y a-t-il du nouveau à attendre de ce côté-là en matière de surveillance ?

Bien évidemment. Big Data et algorithmes d’intelligence artificielle ne manqueront pas d’être mis au service d’un meilleur profilage des populations. La Chine est aujourd’hui le laboratoire de ce nouveau contrôle social. Ainsi dernièrement, un dissident chinois a été repéré (et arrêté) dans un stade contenant des milliers de personnes grâce au décodage des images transmises par une caméra de vidéosurveillance. La puissance de calcul apportée par l’intelligence artificielle prolonge un mouvement d’automatisation commencé il y a cinquante ans, en rendant possible des choses inimaginables il y a encore peu d’années et qui ressemblent parfois à de la mauvaise science-fiction.

La Chine a construit le plus grand réseau de vidéosurveillance du monde, avec plus de 20 millions de caméras en fonction. Ce gigantesque système, dont l’existence a été mise en lumière le 23 septembre par la chaîne de télévision centrale CCTV dans son documentaire La Chine glorieuse, est baptisé “le réseau céleste chinois”. “Ce sont les yeux qui veillent sur la population”, relate non sans fierté Pengpai, média en ligne de Shanghai.

Dès le lendemain, une vidéo circule sur les réseaux sociaux, titrée “Bravo mon pays !”, et montrant à quel point ce système de surveillance est techniquement pointu. “Le système peut identifier en temps réel avec exactitude le type de voiture, l’habillement, le sexe et même l’âge d’un passant… Ces informations sur les passants s’affichent automatiquement à l’écran. Quand il s’agit d’un criminel recherché, l’alarme du système se déclenche en montrant les données le concernant sur l’écran”, détaille le journal de Hong Kong Apple Daily13.

A la lecture de votre article récent, « L’ère du fichage généralisé » (Monde diplomatique), on remarque que deux tendances générales des dispositifs de surveillance. 1) Les innovations (carte d’identité, fichier numérique, biométrie) concernent d’abord des catégories marginales de la population (criminels, migrants, ouvriers), puis s’étendent ensuite à toute la population. 2) Ces nouveaux dispositifs apparaissent ou s’étendent généralement au prétexte d’une période de crise (seconde guerre mondiale, guerre d’Algérie, attentats terroristes). On imagine que vous souscrivez à l’idée admirablement illustrée par l’affaire Tarnac, selon laquelle les lois antiterroristes visent non pas les terroristes, mais en réalité l’entièreté de la population ?

On constate en effet que ces lois, dont l’objectif affiché est de lutter contre le terrorisme, prennent en otage toute la population. Par exemple, la loi de 2015 relative au renseignement prévoit l’’installation de boîtes noires chez les opérateurs pour détecter les connexions, ou l’utilisation de logiciels espions et d’appareils comme des imsi-catchers. Ces appareils portatifs permettent de siphonner tout ou partie des données transmises par un relai téléphonique. Ils permettent d’identifier le téléphone utilisé par un suspect mais aussi de capter les conversations vocales ou numériques émises ou reçues dans un secteur donné.

Si l’échelle nationale a encore une pertinence, comment diriez-vous que la France se classe en termes de surveillance et de profilage par rapport aux autres pays d’Europe et du monde ?

La France et plus généralement l’Union européenne sont les endroits du monde où la surveillance et le profilage étaient le plus encadrés juridiquement. Au fil du temps, cet encadrement a été débordé14 : d’une part, par la logique sécuritaire des États qui s’est déployée à partir des attentats du 11 septembre 2001 et d’autre part, par les GAFA qui profitant de l’effet déterritorialisant du numérique et d’un encadrement plus laxiste aux Etats-Unis, se sont affranchis des règles européennes et ont exproprié les Européens de leurs données de manière massive, avec leur participation involontaire.

Quelles sont les dernières lois importantes en matière de protection des données (avant le RGPD) ?

Avant le RGDP qui vient d’entrer en application, les données personnelles étaient protégées en France par la loi informatique et libertés de 1978 revue en 2004 pour l’adaptation d’une directive européenne de 1995. Il faut aussi noter que la Charte des droits fondamentaux de l’Union européenne adoptée en 2000, consacre un article particulier, l’article 8, à la protection des données personnelles. Toutes les lois sur la protection des données comportent des dispositions voisines. Elles accordent de nouveaux droits aux fichés (droit d’information, droit d’accès, droit d’opposition). Elles obligent les ficheurs à respecter un certain nombre de règles : de transparence, de finalité, de proportionnalité, de sécurité, de limites dans le temps de stockage des données Enfin, elles créent une commission spécialisée indépendante chargée de faire appliquer la loi [la CNIL, Commission nationale de l’informatique et des libertés].

Que change le RGPD ?

Le principal changement apporté par ce règlement est de neutraliser l’effet déterritorialisant du numérique en obligeant les GAFA et consorts à appliquer les règles européennes régissant la collecte, le traitement et la conservation des informations sur les individus.

Un juriste de la Quadrature du Net, sans doute un peu enthousiaste, affirmait chez les Inrocks la semaine dernière que « si le RGPD est bien appliqué, Google, Facebook et Twitter vont mourir ». En effet, « maintenant, les utilisateurs peuvent agir pour refuser d’être surveillés sur les réseaux sociaux. S’ils portent plainte, les entreprises vont devoir payer une amende à hauteur de 4% de leurs chiffres d’affaires. C’est un changement colossal ! ». Quel pouvoir réel donne ce nouveau règlement aux personnes sur les informations qu’elles produisent quotidiennement ?

Le RGDP est d’une certaine façon une réponse aux révélations d’Edward Swowden de juin 2013, relatives à l’ampleur de la surveillance exercée par les Etats-Unis. Il a donc un caractère symbolique très important en réaffirmant des principes et des règles auxquels les Européens sont attachés. Les Etats- Unis n’ont pas tout à fait les mêmes conceptions et sont plus sensibles aux intérêts économiques que présentent les données personnelles. Le numérique leur a permis de faire prévaloir ces conceptions en dehors de leur territoire.

Le RGPD impose aux GAFA des règles en termes de finalité, de proportionnalité et de conservation des informations qui posent de sérieux problèmes d’application par rapport à la nature de leurs activités. Des amendes en pourcentage de leurs chiffres d’affaire et la possibilité de plaintes collectives sont des moyens qui peuvent leur faire prendre au sérieux des règles dont ils n’ont jamais tenu compte. Cependant, il ne faut pas oublier qu’ils représentent des puissances économiques considérables et que le RGPD engage une bataille qui est loin d’être gagnée.

Le gouvernement et le législateur états-uniens ne font rien pour améliorer la situation. Le 23 mars 2018, a été promulgué un Cloud Act qui exige que les opérateurs et les fournisseurs de services électroniques US révèlent les données de leurs clients lorsqu’elles intéressent les autorités et ce « quelle que soit leur localisation à l’intérieur et à l’extérieur des Etats-Unis ». L’exterritorialité du droit de ce pays est ici clairement affirmée.

Vous dites que la principale notion à attaquer, c’est la transparence. Pourquoi ?

Les règles de protection des données traditionnelles ne sont plus adaptées au Big Data. Pour que l’individu puisse s’autodéterminer informationnellement, il faut recourir à des solutions plus radicales qui passent par la participation aux projets et surtout par une remise en cause de sa transparence.

Jusqu’à aujourd’hui, une préférence s’est manifestée pour le choix de technologies identifiantes; il faut revenir sur ce choix et donner la préférence à des technologies qui respectent l’anonymat. Une approche appelée « Privacy by design » entend tenir compte des règles de protection de la vie privée, dans la conception même des technologies. La construction actuelle d’un internet des objets devrait permettre de mettre en œuvre cette approche.

Dans le présent, il conviendrait de recourir à des technologies propres qui ne comportent pas de mouchards ou de faille facilitant leurs prises de contrôle par des tiers. Il faudrait surtout revenir sur l’automatisation de la collecte, moment stratégique qui permet l’accaparement et l’accumulation ininterrompue des données personnelles. Cette automatisation rendue invisible ne permet pas l’expression d’un consentement et d’une critique. Comme le préconise l’Electronic Frontier Foundation américaine : « Il faut construire des systèmes qui ne collectent pas les données en premier. Il n’y a pas de meilleur substitut à la protection que le non-enregistrement des informations ». La pose de capteurs ou la communication des mesures qu’effectue une personne sur elle-même, peuvent être placées sous son contrôle. Il n’en est pas de même avec des supports numériques comme la carte bancaire, le téléphone portable ou internet qui collectent à son insu une information de retour pour le plus grand profit des entreprises. Il est urgent d’adopter des cartes bancaires qui ne délivrent pas cette information de retour ou des smartphones qui ne géolocalisent pas. Sur internet, la seule solution pour le moment est de privilégier les applications qui respectent l’anonymat.

Rendu moins transparent, l’individu serait mieux à même de négocier sa participation à des projets de Big Data. Des projets publics peuvent être facilités par l’obligation de donner des informations notamment en matière de santé mais naturellement en accordant des garanties. Dans le secteur privé, on peut penser que ce sont avec les entreprises qui ont la politique de confidentialité la plus stricte que des négociations auraient le plus de chance d’aboutir. La meilleure solution serait de renouer avec l’esprit communautaire et coopératif des débuts d’internet à la base de la création de l’encyclopédie Wikipédia ou du mouvement du logiciel libre. On peut envisager une mutualisation des données sous le contrôle de participants en mesure de discuter des finalités poursuivies, de la réutilisation possible de leurs informations, de la durée de conservation, de l’utilisation de données sensibles. C’est cette solution d’un commun ni public ni privé, qui peut garantir la maîtrise des individus sur leurs informations ainsi que la transparence des décisions et des algorithmes. Ce commun serait la meilleure manière de poser des limites aux automatismes et aux invisibilités de notre présente condition post-orwellienne15.

Quels sont les moyens d’échapper au « profilage des populations » aujourd’hui ? Au niveau individuel, il y a des outils plus ou moins satisfaisants : la navigation anonyme sur Tor ou sous VPN, les messageries cryptées comme Signal ou ProtonMail, le système live Tails, le chiffrement de ses appareils numériques, et le fabuleux « Guide d’autodéfense numérique« .

Je ne peux ici que vous renvoyer au document de l’association CECIL qui milite pour une informatisation citoyenne : « Guide de survie des aventuriers d’internet ou comment protéger ses libertés en milieu numérique hostile ».

Si l’économie s’automatise et que notre seul horizon collectif est la croissance du PIB, quelle place reste-t-il aux décisions humaines ?

Un autre front me semble ici ouvert, celui de l’emploi et du travail dans une société où l’automatisation progresse chaque jour et où selon un dernier rapport de l’OCDE, sept travailleurs sur huit sont moins performants que l’intelligence artificielle. A côté de la préservation des libertés individuelle, l’avenir du travail est une des grandes questions que pose une société automatisée.

Notes

| 1. | ↑ | « Affaire Facebook : comment l’Europe pourra (peut‑être) mieux protéger nos données », The Conversation. |

| 2. | ↑ | Lire « Tout continue normalement » de Véloce. |

| 3. | ↑ | Voir https://www.lexpress.fr/actualite/monde/vague-internationale-de-cyberattaques_1907798.html |

| 4. | ↑ | Voir https://www.lemonde.fr/pixels/article/2018/04/04/cambridge-analytica-87-millions-de-comptes-facebook-concernes_5280752_4408996.html |

| 5. | ↑ | « Le ministère fait le bilan d’un an de maintien de l’ordre« , La Croix, 8 juin 2018. |

| 6. | ↑ | « Hôpitaux de Paris : le plan de Martin Hirsch pour lutter contre la violence« , Le Parisien, 15 mai 2018 |

| 7. | ↑ | Voir l’ouvrage Le profilage des populations, d’André Vitalis et Armand Mattelart, La Découverte, 2014.

|

| 8. | ↑ | Ndlr : voir par exemple l’article de Sud-Ouest, « Le méga-fichier TES bientôt élargi à toute la France » (21 février 2017) :

Cette base de données vise à unifier le fichier national de gestion (FNG) relatif aux cartes d’identité, et le système TES, qui concerne la délivrance des passeports. Le nouveau méga-fichier TES unifie les deux bases dans l’optique de lutter contre la production de faux titres d’identité. Ce fichier est consultable par les personnes habilitées, préfectures, police, ministères et services de renseignement. |

| 9. | ↑ | Plus de détails sur les échecs, dans un premier temps, de la biométrisation en France, dans l’article d’André Vitalis intitulé « Le méga-fichier TES dans une nouvelle architecture de surveillance » :

En bonus, un passage sur le fichage policier :

|

| 10, 12. | ↑ | Réponse issue de « Le contrôle des populations : souriez vous êtes fichés ! » par André Vitalis et Armand Mattelart, journal Les Zindigné(e)s n°16, juin 2014. |

| 11. | ↑ | Réponse en partie issue de l’article « « Informatique et libertés » : une histoire de trente ans« . |

| 13. | ↑ | Ndlr : extrait du Courrier International : « Surveillance. Le “réseau céleste”, version chinoise de Big Brother« , le 28/09/2017 |

| 14. | ↑ | Ce débordement des protections juridiques au fil des années en France est détaillé dans l’article d’André Vitalis « Le méga-fichier TES dans une nouvelle architecture de surveillance » :

|

| 15. | ↑ | Réponse issue de « Big Data et autodétermination informationnelle des individus« , Etudes digitales n°2. |

![Photo de Comparution immédiate : 31 minutes et au trou [vidéo]](https://grozeille.co/wp-content/uploads/2019/03/59093863_1280027032149375_5757861057125154816_n-390x220.jpg)